Атака на некоторые уязвимые веб-приложения Vulnhub. Взлом и эксплуатация уязвимостей

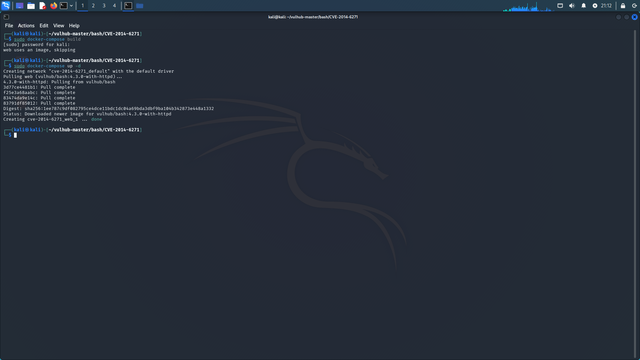

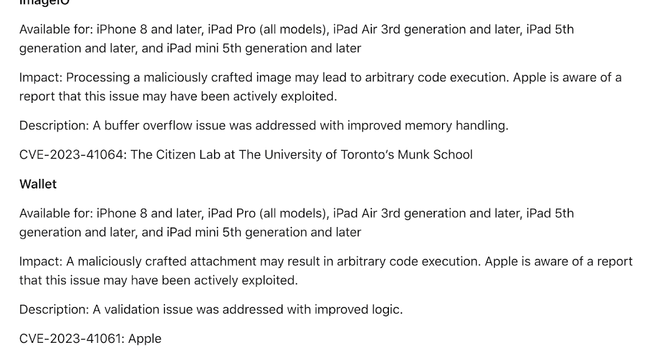

Всех приветствую читатели (и не только читали) хабра! В моей сегодняшней статье я затрону анализ защищенности веб-приложений и некоторые способы атаки на них Но для начала уточню пару моментов Я публикую только те примеры, которые я сам лично пробовал на практике, примеры с которыми не должно возникнуть сложностей, которые хороши также для освоения или закрепления новых навыков. Огромная просьба не писать гневных коментариев или переходить на личности, а писать только по существу, например предложить другие методы решения Правовая информация: Данная статья создана исключительно в ознакомительных/образовательных/развивающих целях. Автор статьи не несет ответственности за ваши действия. Автор статьи ни к чему не призывает, более того напоминаю о существовании некоторых статей в уголовном кодексе РФ, их никто не отменял: УК РФ Статья 272. Неправомерный доступ к компьютерной информации УК РФ Статья 273. Создание, использование и распространение вредоносных компьютерных программ УК РФ Статья 274. Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей Итак приступим В своих примерах я буду использовать уязвимые веб-приложения на докер-контейнерах Для начала необходимо установить сам докер. В линукс это можно введя в терминал команды: sudo apt update; sudo apt install docker-compose Докер - также является средой виртуализации, отличие его от например virtualbox лишь в том, что бокс поднимает полноценную операционную систему, докер же поднимает все програмное обеспечение (обычно это серверные программы) на сетевом интерфейсе

https://habr.com/ru/articles/894508/